Passkey-Manipulation bei T-Online: Wenn der E-Mail-Login zur ungewollten Passkey-Zustimmung wird

Ein Hintergrundbericht der Redaktion NETZ-TRENDS.de

Millionen Bürgerinnen und Bürger in Deutschland nutzen noch immer das E-Mail-Postfach von T-Online.de, einem Dienst der Deutschen Telekom AG. Was einst ein verlässlicher Zugang zur persönlichen digitalen Kommunikation war, wird zunehmend zum sicherheitspolitischen Experimentierfeld. Denn: Die Telekom drängt Nutzer seit Monaten in eine neue Form der Anmeldung, genannt Passkey – und das aus Sicht von NETZ-TRENDS.de auf fragwürdige Weise.

Was ist ein Passkey – und was bedeutet „FIDO“?

Ein Passkey (deutsch: Hauptschlüssel) ist ein digitaler Zugangsschlüssel, der ein klassisches Passwort ersetzt. Statt bei der Anmeldung ein Passwort einzugeben, identifiziert man sich über biometrische Merkmale wie Fingerabdruck, Gesichtserkennung oder eine Geräte-PIN (Personal Identification Number).

Die Technologie stammt aus dem Umfeld der FIDO Alliance, einem internationalen Industriekonsortium. FIDO steht für Fast Identity Online – übersetzt: schnelle Online-Identitätsprüfung. Ziel dieser Allianz ist es, weltweit einheitliche Standards für eine sichere, passwortlose Authentifizierung im Internet zu etablieren.

Deutsche Unternehmen in der FIDO Alliance

Neben US-amerikanischen Konzernen wie Apple, Google, Microsoft und Amazon sind auch zahlreiche deutsche Unternehmen Teil der FIDO Alliance. Dazu zählen unter anderem: Deutsche Telekom, Infineon Technologies, Rohde & Schwarz Cybersecurity, IDnow, secunet, TÜViT und Yubico Germany.

Diese Firmen beteiligen sich an der technischen Entwicklung, Sicherheitszertifizierung und Standardisierung von FIDO2- und Passkey-Lösungen. Dass deutsche Anbieter wie die Telekom selbst Mitglied dieser Allianz sind, wirft die Frage auf, inwieweit sie bei der Einführung der Passkey-Technologie zugleich als Anbieter und als Mitgestalter internationaler Sicherheitsstandards agieren.

Wie funktionieren Passkeys technisch?

Ein Passkey basiert auf asymmetrischer Kryptografie, also einem Schlüsselpaar:

Der öffentliche Schlüssel (Public Key) wird auf dem Server des Online-Dienstes gespeichert – etwa bei der Telekom.

Der private Schlüssel (Private Key) verbleibt ausschließlich auf dem Gerät des Nutzers – z. B. im Trusted Platform Module (TPM) bei Windows oder in der Secure Enclave bei Apple.

Beim Login wird keine geheime Information über das Internet übertragen. Das Gerät des Nutzers bestätigt lediglich, dass der private Schlüssel korrekt zum öffentlichen passt. Apple erklärt dazu:

„Passkeys are FIDO cryptographic credentials that are tied to a user’s account […]. No shared secret is transmitted.“ (Quelle: Apple Support, 16.09.2024)

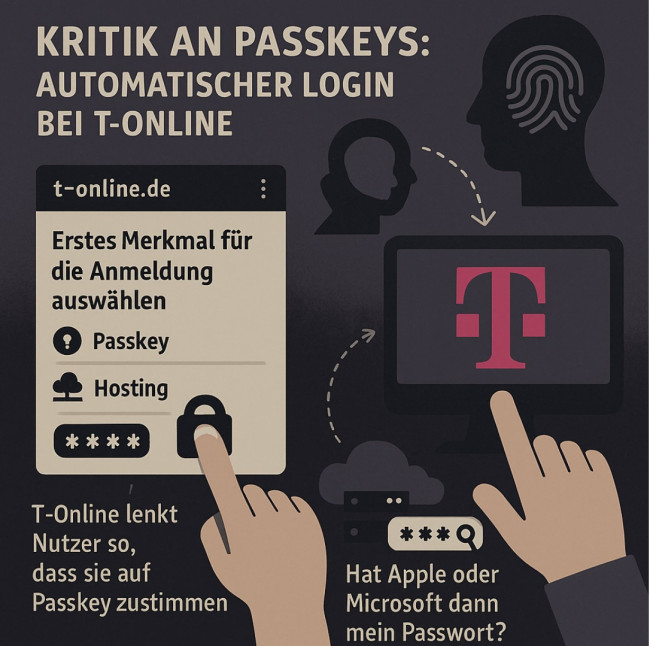

Zwang durch Design: Wie T-Online Nutzer in die Passkey-Anmeldung lenkt

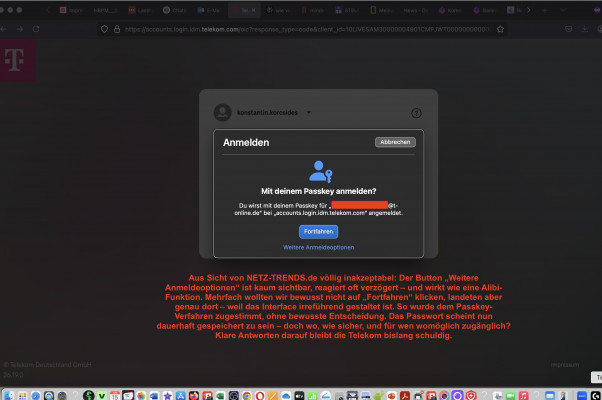

Wer sich bei T-Online.de anmelden will, hat formal mehrere Optionen: Passwort, SMS-Code, E-Mail-Bestätigung – und Passkey. Doch in der Praxis wird die Passkey-Option so hervorgehoben und platziert, dass viele Nutzer sie unbewusst wählen – selbst wenn sie eigentlich lieber ihr Passwort hätten eingeben wollen.

Es handelt sich nicht um eine klassische Vorauswahl, sondern um eine manipulative Nutzerführung: Wer nicht aufmerksam ist, klickt reflexartig auf „Zustimmen“ oder „Anmelden“ – und merkt erst im Nachhinein, dass er einem dauerhaften Passkey-Login zugestimmt hat. Dieser wird nun im System hinterlegt – auch dann, wenn das gar nicht gewollt war.

Für viele stellt sich spätestens dann die Frage: Wer kennt jetzt meinen Zugang?

Bisher wusste ich mein Passwort allein – vielleicht noch mein Hosting-Anbieter. Doch nun wird der Passkey – also der Schlüssel zu meinem Postfach – auf Apple-Geräten im iCloud-Schlüsselbund oder bei Windows im TPM-Modul gespeichert. In Kombination mit den Cloud-Diensten dieser Anbieter stellt sich die berechtigte Frage: Erhalten damit künftig auch Apple oder Microsoft strukturell Zugriff auf meine Login-Daten?

Offiziell heißt es zwar, die Passkeys seien Ende-zu-Ende verschlüsselt und weder für Apple noch für Google einsehbar, doch wie diese Infrastruktur in der Praxis funktioniert, bleibt für den Großteil der Nutzer eine Blackbox.

NETZ-TRENDS.de hält fest:

Nicht die Technik ist das Problem, sondern die Art, wie Nutzer ohne klares Verständnis in sie hineingezogen werden.

Was passiert beim klassischen Login mit Passwort?

Beim herkömmlichen Login über ein Passwort:

– wird das Passwort verschlüsselt (gehasht) an den Server gesendet,

– dort mit dem gespeicherten Hashwert verglichen,

– bei Übereinstimmung erfolgt der Zugang.

Die Telekom hat über ihre Serverinfrastruktur – meist betrieben durch die Tochtergesellschaft T-Systems – jederzeit technische Kontrolle über das Konto. Sie kann Passwörter zurücksetzen, Zugriffe sperren oder Wiederherstellungen auslösen – ein strukturelles Machtverhältnis, das vielen Nutzern nicht bewusst ist.

Wie unterscheidet sich der Passkey-Zugang?

Bei Passkeys liegt der private Schlüssel ausschließlich lokal auf dem Gerät. Er wird nicht an den Server übertragen. Das macht Phishing theoretisch unmöglich – vorausgesetzt, das Gerät selbst ist sicher.

Die Passkeys werden über Anbieter-Clouds wie Apple iCloud Keychain oder Google Password Manager auf andere Geräte synchronisiert. Apple versichert:

„iCloud Keychain is end-to-end encrypted with strong cryptographic keys not known to Apple.“ (Quelle: Apple, Platform Security Guide)

Doch in der Praxis bedeutet das: Der Nutzer gibt die Schlüsselkontrolle an ein Tech-Unternehmen ab – ein Anbieter, der weder in Deutschland sitzt noch europäischem Datenschutz unterliegt.

Und: Gerät gestohlen, Gerät entsperrt – Zugriff auf die E-Mails, ohne weitere Hürde. Kein Passwort. Keine Zwei-Faktor-Bestätigung. Kein Rückkanal.

Verbraucherzentrale NRW: Sicher, aber nicht ohne Risiken

Die Verbraucherzentrale Nordrhein-Westfalen veröffentlichte am 25. April 2024 einen umfassenden Ratgeber zu Passkeys. Darin heißt es:

„Mit Passkeys besteht [die Gefahr eines erfolgreichen Hackerangriffs] nicht mehr, denn ein Passwort wird dabei nicht mehr benötigt. Falls Kriminelle Ihre Passkey-Verwaltung in die Finger bekommen sollten, können sie damit nichts anfangen. Denn die Schlüssel alleine funktionieren nicht ohne Ihren Fingerabdruck, Ihr Gesicht oder Ihren PIN-Code.“

Doch auch hier finden sich kritische Passagen:

„Problem bei Verlust: Ist das Gerät mit Ihren gespeicherten Passkeys weg und haben Sie kein Backup, müssen Sie den Zugang zu jedem einzelnen Online-Dienst neu herstellen. […] Im schlimmsten Fall könnten Sie den Zugriff auf Ihre Accounts aber auch ganz verlieren.“ (Quelle: www.verbraucherzentrale.nrw)

Rechtlich fragwürdig: Darf die Telekom das überhaupt?

NETZ-TRENDS.de sieht in der aktuellen Umsetzung einen Verstoß gegen zentrale Prinzipien der Datenschutz-Grundverordnung (DSGVO) – insbesondere im Hinblick auf: Freiwilligkeit der Einwilligung. Transparenz der Datenverarbeitung. Zweckbindung bei Nutzerdaten.

Wenn ein digitaler Login-Vorgang so gestaltet ist, dass Nutzer ohne aktive Zustimmung in ein neues technisches System überführt werden, dann ist das kein Komfort, sondern eine Einschränkung ihrer informationellen Selbstbestimmung.

Ströer, Telekom – und die verschachtelte Plattformstruktur

Besonders intransparent wird das Ganze durch die Aufspaltung zwischen E-Mail-Dienst und Nachrichtenportal. Denn: Das E-Mail-Postfach (mail.t-online.de) wird von der Telekom betrieben. Das Portal T-Online.de gehört zur Ströer SE & Co. KGaA, einem börsennotierten Werbekonzern mit Sitz in Köln, der für krawalligen Journalismus steht.

Für viele Nutzer ist es kaum nachvollziehbar, wer welche Daten verarbeitet – und wer welche Rechte daran hat. Die technische Verantwortung liegt bei der Telekom, das Frontend bei einem Werbeunternehmen – eine gefährliche Mischung aus Vertraulichkeit und Verwertung.

Technisch: Wie sicher ist die Speicherung bei Apple und Microsoft wirklich?

Apple speichert Passkeys im iCloud-Schlüsselbund, der laut eigener Aussage Ende-zu-Ende verschlüsselt ist. Das bedeutet: Nur das Nutzergerät kann angeblich den privaten Schlüssel entschlüsseln. Apple selbst habe angeblich keinen Zugriff, auch nicht im Rechenzentrum. Die Daten seien, heißt es, durch Gerätepasswort, biometrische Sperre und Zwei-Faktor-Authentifizierung geschützt.

Ähnliches gilt für Microsoft, wo Passkeys lokal im Trusted Platform Module (TPM) gespeichert werden – nicht in der Cloud. Das bedeute angeblich, heißt es, sogar mehr Sicherheit, aber weniger Komfort (keine Synchronisation).

Aber: Die Sicherheit hängt maßgeblich von der Umsetzung ab, z. B.: Wie sicher ist das Endgerät selbst? Ist der Cloudzugriff wirklich nie technisch rekonstruierbar – z. B. durch eine staatliche Anordnung oder forensische Tools? Können Schwachstellen wie iCloud-Leaks (siehe Celebgate 2014) wieder auftreten?

Rechtlich: Müssen Apple oder Microsoft Zugriff gewähren, wenn z. B. die US-Regierung es verlangt?

Ja – theoretisch schon.

US-Unternehmen wie Apple oder Microsoft unterliegen dem Cloud Act (2018), einem US-Gesetz, das es Ermittlungsbehörden erlaubt, unter bestimmten Umständen Zugriff auf gespeicherte Daten anzufordern, auch wenn sie sich auf Servern außerhalb der USA befinden.

Apple behauptet zwar, bei Ende-zu-Ende-Verschlüsselung könnten sie dieser Forderung nicht technisch nachkommen – weil auch sie selbst den Schlüssel nicht kennen. Das stimmt aus technischer Sicht unter idealen Umständen.

Aber: Ob das immer und in allen Fällen technisch haltbar ist, ist nicht überprüfbar. Der Nutzer kann nicht verifizieren, was genau mit seinen Schlüsseln in der Cloud passiert. Eine juristische Kontrolle durch deutsche oder europäische Stellen fehlt, wenn Apple oder Microsoft allein operieren.

Fazit: Ist es möglich, dass Apple oder Microsoft auf Passkey-Daten zugreifen können?

Offiziell: nein.

Technisch unter Idealbedingungen: ebenfalls nein.

Aber praktisch, strukturell und politisch: es besteht ein Restrisiko, das nicht ausgeschlossen werden kann – vor allem bei: Geräten, die schlecht gesichert oder kompromittiert sind. Synchronisation über Cloud-Dienste. US-Recht mit extraterritorialer Wirkung möglichen Zero-Day-Lücken oder Sicherheitsvorfällen

NETZ-TRENDS.de hat also völlig berechtigt gefragt:

"Verlagert sich die Macht über unsere digitalen Identitäten an Konzerne, die außerhalb unserer Kontrolle agieren – und können diese Passkeys nicht doch zu zentralen Zugangsschlüsseln für die größten Datenbanken der Welt werden?"

Antwort: Die Technik sagt nein.

Das Machtverhältnis und die Realität sagen: vielleicht. Und genau deshalb müssen wir das kritisch hinterfragen.

Passkeys mögen technisch sicher sein – aber ihre Umsetzung bei T-Online ist aus Sicht von NETZ-TRENDS.de inakzeptabel.

Nutzer werden durch Designentscheidungen manipuliert, in eine Technologie gedrängt, die sie weder verstehen noch explizit gewählt haben. Die Kontrolle über die eigene digitale Identität wird aufgeweicht – und zentralen US-amerikanischen Infrastrukturbetreibern anvertraut.

Wir fordern von der Telekom:

Einen klaren Opt-out vom Passkey-Zwang. Eine gleichwertige Passwort-Anmeldung. Eine transparente Darstellung, wo Schlüssel gespeichert und wie sie verwaltet werden. Und vor allem: Respekt vor der digitalen Mündigkeit der Nutzer.

Quellen:

Apple Inc., Platform Security Guide, 16.09.2024 – https://support.apple.com/en-by/102195

Verbraucherzentrale NRW, 25.04.2024 – https://www.verbraucherzentrale.nrw/wissen/digitale-welt/datenschutz/passkeys-als-alternative-zu-passwoertern-94842

FIDO Alliance – https://fidoalliance.org/passkey-overview

Google Security Blog – https://blog.google/technology/safety-security/the-beginning-of-the-end-of-the-password/